نگاهی مختصر میاندازیم به برخی از کرمها، ویروسها و Trojanهایی که سالها با لینوکس بودهاند.

هیچ کس در امان نیست

اگرچه همچنان هدفگذاری بدافزارها در آن با ویندوز قابل مقایسه نیست، اما در سالهای اخیر تهدیدات امنیتی نسبت به لینوکس بسیار وسیعتر و شدیدتر شده است. دلایل متعددی در این زمینه وجود دارد، گوشیهای موبایل مبتنی بر سیستم عامل اندروید (که بر پایه لینوکس نوشته شده است) تقریبا جذابترین هدف برای هکرها به شمار میآیند. همچنین استفاده از لینوکس به عنوان سیستمعامل سرور در data centerها در حال گسترش است. اما بدافزارهای لینوکس پیش از شروع قرن جدید هم به شکلهای مختلف وجود داشتهاند. بیایید نگاهی به آنها بیاندازیم.

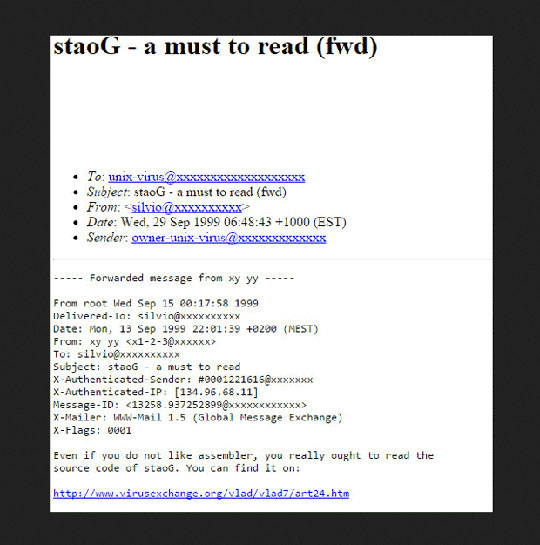

(Staog (1996

اولین بدافزار به رسمیت شناخته شده لینوکس Staog بود، ویروسی ابتدایی که سعی میکرد خودش را به پروسههای در حال اجرا چسبانده و دسترسیاش به ریشه را افزایش دهد. این ویروس به خوبی منتشر نمیشد، و به راحتی قابل شناسایی و از بین بردن بود، اما باعث اثبات مفهوم ویروس در لینوکس شد.

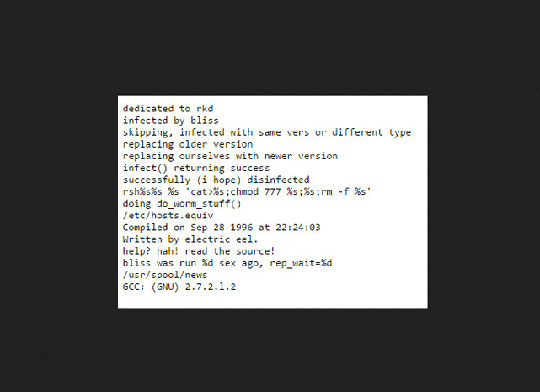

(Bliss (1997

اگر Staog اولین بود، Bliss اولینی بود که تمام سرفصلهای خبری را به خود معطوف کرد. اگرچه از نوع ویروسهای مشابه mild-mannered بود، برای ربودن مجوزها از طریق به خطر انداختن فایلهای اجرایی تلاش میکرد و از طریق تعویض Shell قابل از کار انداختن بود. این بدافزار حتی یک log شسته و رفته را بر اساس مستندات آنلاین ubuntu ذخیره میکرد.

(Ramen/Cheese (2001

Cheese در واقع همان چیزیست که از یک Linux Worm در ذهن دارید، که حتی میتواند مفید هم واقع شود. به همراه Ramen کرمهایی بودند که نقاط آسیبپذیر لینوکس را آشکار کردند. (دلیل نامگذاری Ramen جایگزینی web page پیش فرض با یک تصویر مسخره توسط این کرم بود که در آن نوشته شده بود “hackers looooove noodles”.

(Slapper (2002

کرم Slapper در سال 2002 منتشر شد و سرورها را از طریق یک SSL bug در Apache آلوده کرد. اگر گوشهایتان تیز شد و دارید حساب و کتاب میکنید باید گفت که این اتفاق 12 سال قبل از Heartbleed رخ داد.

(Badbunny (2007

Badbunny یک کرم بزرگ Openoffice است که یک Script Payload مصنوعی قابل اجرا روی پلتفرمهای مختلف را همراه خود دارد. اگرچه تنها اثر یک حمله موفق این کرم دانلود تصویری بیکیفیت از شخصی حاضر در bunny suit بود.

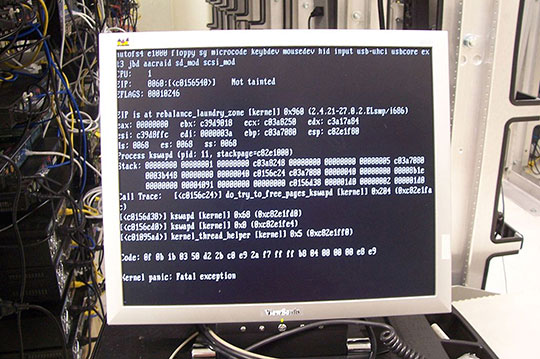

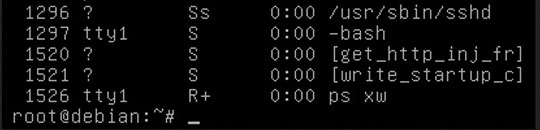

(Snakso (2012

Snakso با هدف آلوده کردن Kernel ورژنهای خاصی از لینوکس از طریق بستههای TCP طراحی شده بود. فرایند کار این کرم تزریق iFrameهای ساخته شده توسط ماشینهای آلوده در جریان انتقال بستهها و انتشار آلودگی در ماشینهای دانلود کننده بود.

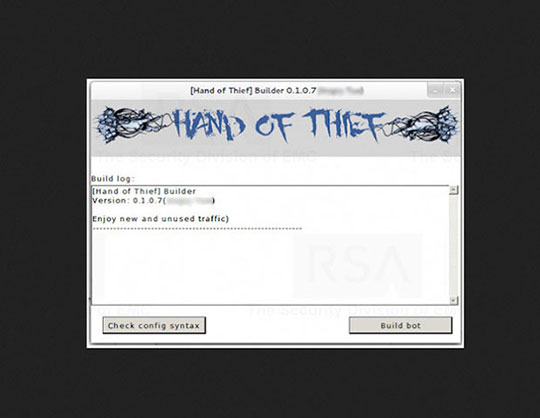

(Hand of Thief (2013

Hand of Thief نام تجاری یکی از سازندگان trojanهای لینوکس است که در فرومهای روسی به فروش میرسد. این بدافزار در زمان معرفی بسیار سر و صدا به پا کرد اما خیلی زود مشخص شد که اثرات مخربش کمتر از چیزیست که تصور میشد.

(Windigo (2014

Windigo یک عملیات سایبری مجرمانه بسیار پیچیده و بزرگ بود که دهها هزار سرور لینوکس را هدف قرار داده بود و باعث میشد سرورها Spam تولید کرده و بدافزارها را باز انتشار دهند. بر اساس اظهارات ESET Security بقایای این حمله همچنان پای برجاست و لازم است adminها در این زمینه تدابیر لازم را بیاندیشند.

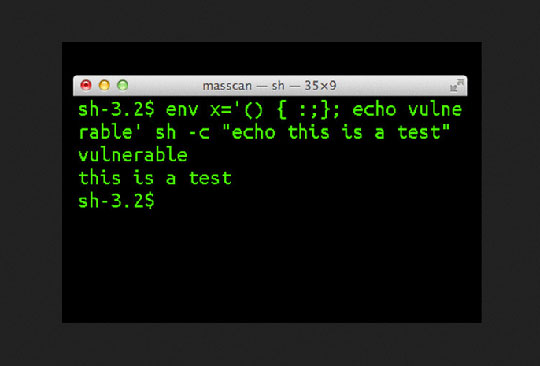

(Shellshock/Mayhem (2014

حمله به لینوکس از قلب لینوکس کاری بود که حملات Mayhem انجام میدادند و هدف آنها آشکار سازی نقاط آسیب پذیر Shellshock در خط فرمان لینوکس بود، به خصوص اگر از ELF Library استفاده میشد. محققان Yandex از 1400 مورد تلفات این حمله تنها در ماه جولای خبر دادند.

(Turla (2014

کمپین عظیمی برخواسته از روسیه، که محققان آن را Epic Turla مینامند، اخیراً بر روی مولفه متفاوتی از لینوکس متمرکز شدهاند. این مولفه احتمالاً امکان دسترسی به برنامهها از طریق پسزمینه است که cd00r نامیده میشود.