پیدا کردن پورتهای باز و بستن راه تهدیدات

فهرست پورتهای باز و سرویسهای در حال گوش دادن را ببینید

در این مقاله به ارائه راه حلی میپردازیم که توسط آن میتوانید فهرستی از پورتهای باز سیستمتان را روی هر سیستم عاملی ببینید.

یکی از بزرگترین مشکلات مدیریت شبکه، پیدا کردن پورتهای باز یک سیستم است. اگر تمام سیستمهای عامل دستگاههای متصل به شبکه را خودتان نصب نکرده باشید و پورتهای بازشان را خودتان نبسته باشید، همیشه در خطر یک حمله قرار خواهید داشت.

بهتر است سرویسهایی که مورد استفاده قرار نمیگیرند را خاموش کنید تا عاملی برای خطرات امنیتی و حملهها نباشند. اساساً هیچ راهی برای تهیه یک لیست کامل از تمامی سرویسهای بلااستفاده وجود ندارد. سیستمهای مختلف سرویسهای پیشفرض مختلفی دارند، و حتی در نسخههای مختلف سرویس پک ویندوز XP سرویسهای مختلفی وجود دارد، و اگر شما مسئول امنیت کامپیوترهایی هستید که پیش از شما تنظیم شدهاند، مطمئناً سرویسهای بیشتری علاوه بر سرویسهای پیش فرض سیستم عامل روی این سیستمها در حال اجرا است. حتی بدتر از آن هر چند وقت یک باز سرویسّهای جدید به سیستم عامل اضافه میشوند و تعداد سرویسهای در حال اجرا بر روی یک سیستم را افزایش میدهند.

پورتّهایی که باید غیرفعال شوند در سیستمهای مختلف متفاوتاند و حتی ممکن است نرمافزارهای خاصی روی سیستمی خاص به باز بودن پورتهای متفاوتی نیاز داشته باشند (برای مثال QuickBooks به باز بودن پورتهای خاصی در هر نسخهاش نیاز دارد). کاری که باید بکنید این است که لیستی از پورتهایی که باید باز باشند تهیه کنید. وقتی که این فهرست را تهیه کردید میتوانید کار بستن پورتّهای غیرضروری را آغاز کنید.

اما از کجا بدانید کدام پورتها روی کدام سیستمها بازند؟ البته که میتوانید به سراغ هر کدام از سیستمهایتان بروید و فایروالش را باز کنید و به صورت دستی مطمئن شوید که پورتّهای ضروری بازند و پورتهای غیرضروری بستهاند. یا میتوانید شبکه را اسکن کنید تا ببینید کدام پورتها از کدام سیستمها بازند. وقتی که از مکان پورتّهای باز مطلع شدید میتوانید در صورت عدم نیاز با باز بودن آن پورت، آن را ببندید. و اینجاست که قسمت سخت قضیه شروع میشود.

چطور پورتها را اسکن کنیم؟

چطور بفهمید کدام پورتها روی کدام سیستمها بازند؟ توسط پورت اسکن. اگر نمیدانید چطور پورت اسکن انجام دهید در ادامه این مقاله قدم به قدم به این موضوع خواهیم پرداخت.

در این مقاله از سیستم عامل لینوکس استفاده شده است. این سیستم عامل ابزارهایی فوقالعاده برای این کار دارد که استفاده از آنّها آسان و رایگان است.

اگر روی سیستمتان سیستم عامل لینوکس ندارید نگران نباشید، میتوانید نسخهای مخصوص شبکه از لینوکس، مانند Kali Linux، را دانلود کنید، روی CD یا فلش درایوتان کپی کنید، و سیستمتان را بوت کنید و لینوکس را بالا بیاورید (هیچ تغییری در سیستمتان ایجاد نخواهد شد، و این نسخه از لینوکس کاملاً در رمتان اجرا خواهد شد). با بالا آوردن لینوکس، مجموعهای فوقالعاده از ابزارهای تحلیل شبکه را در اختیار خواهید داشت.

ابزاری که برای اسکن پورتها باید استفاده کنید

بهترین ابزار برای اسکن پورتها Nmap است. اگر نمیخواهید از واسط خط فرمان این نرمافزار استفاده کنید، واسط کاربری گرافیکی فوقالعادهای به نام Zenmap (دانلود از گردو) برای این نرمافزار روی لینوکس، ویندوز و مک وجود دارد. اگر نمیخواهید به سمت لینوکس بروید میتوانید این نرمافزار را روی ویندوز نصب کنید. (با این حال Nmap به شدت قدرتمندتر از ابزارهای درونی اسکن شبکه در ویندوز است.) Nmap و Zenmap به شیوهی کاملاً مشابهی روی سیستم عاملهای مختلف کار میکنند، پس وقتی که بتوانید با یکی از این ابزارها روی یک سیستم عامل کار کنید از آن به بعد قادر خواهید بود روی هر سیستم عامل دیگری نیز از آن ابزار استفاده کنید.

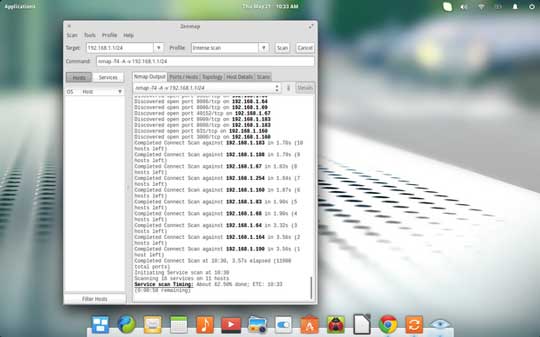

بعد از نصب Zenmap آماده اجرای یک پورت اسکن کامل روی شبکهتان خواهید بود. زمان این اسکن به اندازه شبکهتان بستگی دارد. با نرمافزار Zenmap میتوانید اسکنهای خیلی عمومی و خیلی اختصاصی انجام دهید. بگذارید در ابتدا یک اسکن خیلی عمومی انجام دهیم تا بهتر متوجه بشویم که با چه چیزهایی سر و کار داریم. اسکن ما بر روی شبکه 192.168.1.x خواهد بود.

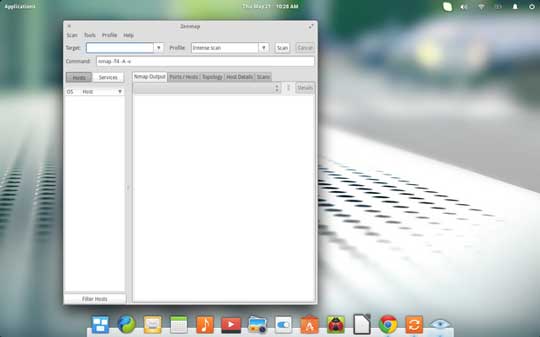

- Zenmap را باز کنید

- در قسمت Target عبارت 192.168.1.1/24 (یا هر عدد دیگری که میخواهید) را وارد کنید.

- از قسمت Profile گزینه Intense Scan را انتخاب کنید.

- روی دکمه Scan کلیک کنید.

سریعاً نتایج اسکن را در تب خروجی Nmap خواهید دید. در این نتایج پورتهای باز سیستمهای روی شبکهتان را خواهید دید. Intense scan ممکن است وقت زیادی بگیرد اما اگر بیشترین حد ممکن اطلاعات در مورد شبکهتان را میخواهید، این همان گزینه مورد نظر است.

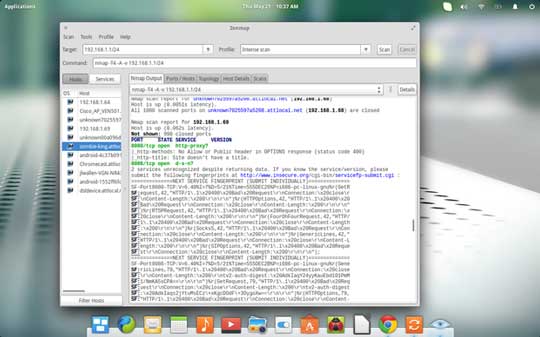

وقتی که اسکن تمام شد فهرستی از تمام دستگاههای پیدا شده را در پنل سمت چپ مشاهده خواهید کرد. روی یکی از این دستگاهها کلیک کنید، در خروجی Nmap پایین بروید و دنبال قسمتی با فهرست Port، State و Service بگردید.

اگر وقت ندارید که اسکن انجام شده را بررسی کنید همیشه میتوانید آن را ذخیره کنید و دوباره توسط Zenmap برای مشاهده بازش کنید. برای ذخیره یک اسکن به Scan | Save Scan بروید و برای ذخیره آن نامی انتخاب کنید و روی Save کلیک کنید.

اگر نمیخواهید از واسط کاربری گرافیکی استفاده کنید، میتوانید از Nmap (که همراه Zenmap نصب شده است) استفاده کنید. میتوانید اسکن مشابهی را از واسط خط فرمان انجام دهید. برای مثال اگر میخواهید intense scan را روی یک هاست انجام دهید ترمینال را باز کنید و دستور زیر را وارد کنید.

sudo nmap -T4 -A -v 192.168.1.1/24

تنظیمات دستور بالا به این صورتاند:

- T4: زمان اسکن را روی 4 تنظیم کن (0 الی 5، 5 سریعترین حالت ممکن است)

- A: تشخیص سیستم عامل را فعال کن

- V: خروجی طولانی باشد

حال (چه از خط فرمان Nmap چه از واسط گرافیکی Zenmap استفاده کرده باشید)، باید فهرستی کامل از پورتّهای باز روی شبکهتان را به دست آورده باشید. و حالا که میدانید کدام پورتها روی کدام سیستمها بازند بهتر میتوانید آن پورتها و در نتیجه شبکهتان را ایمن کنید.

سخن آخر

Nmap/Zenmap تنها نرمافزارهای اسکن شبکه موجود در بازار نیستند، اما برای پیدا کردن نرمافزاری سادهتر و قدرتمندتر برای یافتن پورتهای باز شبکهتان احتمالاً دچار مشکل خواهید شد.